L’Agència Espanyola de Protecció de Dades (AEPD) ha assenyalat que les plataformes tecnològiques de productivitat utilitzades en les organitzacions s’han convertit en un dels actius més interessants per als ciberdelinqüents per la possibilitat d’accedir a informació estratègica i confidencial.

L’Agència Espanyola de Protecció de Dades (AEPD) ha assenyalat que les plataformes tecnològiques de productivitat utilitzades en les organitzacions s’han convertit en un dels actius més interessants per als ciberdelinqüents per la possibilitat d’accedir a informació estratègica i confidencial.

El correu professional, que abans era l’únic canal d’informació interna en moltes entitats, ha deixat pas a les plataformes tecnològiques de productivitat i ofimàtica en el núvol. A través d’aquestes plataformes flueix una gran part de la informació de l’organització, en particular, dades de caràcter personal i, en els últims temps, les plataformes s’han convertit en un dels actius més interessants per als ciberdelinqüents per la possibilitat d’accedir a informació estratègica i confidencial.

I. Correu electrònic i plataformes de productivitat i ofimàtica en el núvol

El correu electrònic, des de la seva invenció en la dècada de 1960, s’ha anat popularitzant alhora que les xarxes i serveis de comunicacions de dades s’anaven fent més accessibles. En l’actualitat continua sent una de les eines de comunicació més usades, tant en l’àmbit laboral com en el privat.

En l’arquitectura tradicional, el correu electrònic es trobava allotjat en els servidors de l’organització i estava administrat per personal propi o extern. Amb la introducció de les noves tecnologies, com la missatgeria instantània o les xarxes socials, l’escenari és diferent. Ara s’usen els recursos computacionals en el núvol que proporcionen les grans multinacionals tecnològiques.

El correu electrònic ha crescut també en funcionalitat. Si abans era un simple mitjà d’intercanvi de missatges de text, ara constitueix una part clau del procés de presa de decisions de l’organització en haver afegit funcionalitats extra com la compartició de documents en el núvol, videoconferència, enquestes, multimèdia, etc.

Com a resultat d’aquesta evolució, les entitats han acumulat grans repositoris d’informació en el núvol. Normalment, aquests magatzems estan accessibles amb les mateixes credencials del correu electrònic. El núvol emmagatzema i processa informació actualitzada, i també històrica, d’organitzacions públiques i privades de qualsevol àmbit, des de petites empreses a grans companyies, passant per centres educatius.

Entre les plataformes més usades es poden citar productes com Office365 de Microsoft, o Google Suite que actualment copen el mercat en els entorns professionals.

II. Riscos per a la privacitat

L’accés a les plataformes de productivitat en línia també ha evolucionat. Al principi era necessari utilitzar l’ordinador corporatiu connectat a la intranet per accedir al correu electrònic. Ara, no obstant això, és possible accedir des de qualsevol dispositiu amb connexió a internet que tinguem al nostre abast, independentment de la xarxa a la qual estiguem connectats. En la major part dels casos, ja no cal disposar d’una aplicació específica per a l’accés, tan sols cal un navegador web, i una única adreça comuna per a l’accés dels empleats de totes les organitzacions que utilitzin la mateixa plataforma corporativa. Aquest és un dels avantatges de tenir la informació en el núvol, però al seu torn un risc inherent a aquesta tecnologia.

A causa d’aquesta facilitat per connectar-se, i que la superfície d’atac a aquests sistemes sigui tot Internet, es poden enumerar, entre altres, les següents amenaces:

- Intents d’accés a plataformes corporatives per força bruta.

- Intents d’accés a través de la reutilització de les credencials en altres serveis d’Internet que han estat objecte d’una bretxa de seguretat.

- Robatori de les credencials a través de atacs d’enginyeria social com el phishing, que acaben donant per resultat que l’usuari introdueixi les seves credencials corporatives en pàgines fraudulentes controlades pels ciberatacants.

- Exposició d’informació personal perquè no es diferencien les eines emprades en l’entorn laboral de l’entorn privat.

El responsable del tractament ha d’adoptar mesures per minimitzar la probabilitat que es materialitzin les amenaces anteriors. Entre altres, podem destacar:

- Triar solucions i prestadors de servei de confiança i amb garanties, i parar esment a la configuració de les opcions de seguretat i privacitat que ofereixen les plataformes de productivitat en el núvol.

- Establir procediments i recomanacions d’accés a les eines corporatives en mobilitat i teletreball, que siguin fàcilment comprensibles i executades per tots els membres de la nostra organització.

- Establir polítiques restrictives d’accés a les eines de productivitat corporatives per a ús personal o des de dispositius no corporatius. En cas de permetre-ho, establir mesures de seguretat apropiades i mecanismes de compartimentació de la informació que mantinguin separats l’àmbit personal del professional.

- Usar un segon factor d’autenticació: aquesta és la mesura més recomanada en accés a serveis en línia. Les suites d’ofimàtica en línia solen comptar amb la possibilitat no sols d’accedir amb usuari i contrasenya, sinó d’afegir robustesa a l’autenticació mitjançant un token, un missatge SMS o l’ús d’una APP en un altre dispositiu.

- Emprar contrasenyes robustes: l’ús de contrasenya difícils de predir i que no s’usin en altres serveis és fonamental per protegir-se d’accés indeguts. És necessari implementar una correcta política d’ús de contrasenyes en l’organització.

És recomanable consultar els serveis que ens informen dels comptes que han sofert bretxes de seguretat en altres webs per si algun membre de l’organització ha reutilitzat les seves credencials.

- Comprovar els accessos indeguts: realitzar una gestió correcta dels registres d’accés a aquests portals ens pot donar molta informació, com accessos produïts durant hores en les quals no s’hauria d’accedir, adreces IP geolocalitzades en llocs sense presència de l’organització, o constants errors d’accés en alguns comptes. Aquests rastres ens donaran les pistes necessàries per saber si la nostra organització està sent objecte d’alguna mena d’atac.

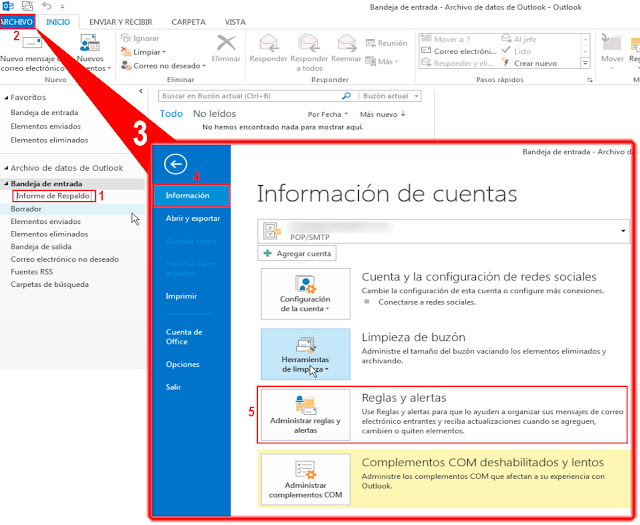

- Comprovar les redireccions en les bústies de correu: una vegada que s’han compromès les credencials d’accés, una de les primeres accions que realitzen els ciberdelinqüents és crear una regla de redirecció de correu per intervenir les nostres comunicacions, enviant una bústia pròpia els correus que rebem. D’aquesta manera, els atacants poden analitzar la informació sense haver d’estar accedint a la nostra bústia. Depenent de la plataforma de productivitat usada, és possible comprovar aquesta amenaça de diferents maneres. Per exemple, un administrador pot usar aquesta solució per a Office365. En qualsevol cas, els usuaris sempre tenen l’opció de consultar si tenen alguna regla i eliminar-la.

Regles de redirecció de correu en Office 365.

- Formar els integrants de l’organització en la cultura de la protecció de dades i seguretat. S’ha de posar l’accent en la necessitat de protegir les credencials i eradicar la seva reutilització. També cal parlar de les amenaces basades en enginyeria social, per evitar que els empleats introdueixin les seves credencials en pàgines d’inici de sessió falses.

- Establir polítiques de cancel·lació o bloqueig periòdic de dades.

- Establir sistemes d’auditoria automàtica que alertin d’accions anòmales sobre el sistema de correu i paralitzin unes certes activitats.

Aquest post forma part d’una sèrie sobre bretxes de seguretat, entre els quals es troben:

- Bretxes de seguretat de dades personals: protegeix-te davant la pèrdua o robatori d’un dispositiu portàtil

- Bretxes de seguretat de dades personals: què són i com actuar

- Bretxes de seguretat de dades personals: protegeix-te davant el ransomware

- Bretxes de seguretat de dades personals: comunicació als interessats

- Bretxes de seguretat de dades personals: El top 5 de les mesures tècniques que has de tenir en compte

Font: AEPD